Яких помилок слід уникати під час захисту систем та інформації

В„–32-33 (1330-1331) 14.08—31.08.2017

Артур УВАРОВ, адвокат

468

Популярність Інтернету цілком виправдана, адже він забезпечує швидке передавання даних, можливість проведення різноманітних операцій та багато чого іншого. Разом з тим інформаційний простір став і місцем злочинів. Чи існує захист від кібератак та як мінімізувати ризики?

Злочин на відстані

У сучасному інформаційному просторі злочин не потребує попередньої «обробки клієнта» та особистого контакту з потенційною жертвою. Головними інструментами стають комп’ютер і доступ до інформаційно-комунікаційних систем. За допомогою протизаконних програмних засобів одержується доступ до баз даних, банківських рахунків, автоматизованих систем керування.

Так, крадіжки даних платіжних карт або доступу до системи інтернет-банкінгу, викрадення персональних відомостей та комерційної інформації, умисне пошкодження інформаційних систем або засобів комунікації — далеко не повний перелік загроз, які виокремлюються в таке поняття, як кіберзлочинність. Вона набуває світового масштабу, новітні технології перетворюють реальних злочинців на анонімних, а легкість швидкого збагачення зваблює дедалі більше людей.

Кіберзлочинність включає в себе різні види

кримінальних правопорушень. Її об’єктами стають персональні дані, банківські рахунки, паролі та інша особиста інформація як фізичних осіб, так і бізнесу та державного сектору. Тому цей вид злочинності становить загрозу не тільки на національному, а й на глобальному рівні.

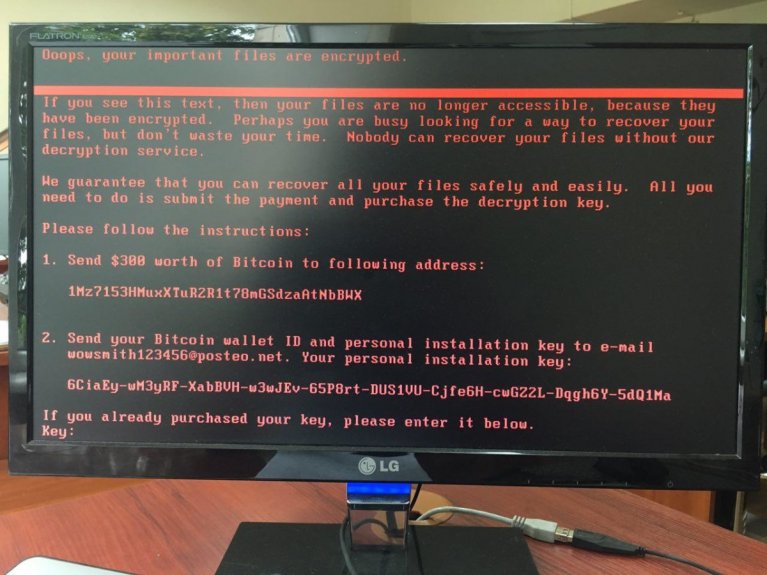

Підтвердженням такого висновку може слугувати й атака вірусу-вимагача Petya.A, який наприкінці червня уразив IT-системи компаній у кількох країнах світу, більшою мірою в Україні. Атаки зазнали комп’ютери нафтових, енергетичних, телекомунікаційних, фармацевтичних компаній, а також державних органів. Кіберполіція повідомила, що атака вірусу-вимагача могла здійснюватися за допомогою програми M.E.doc. Проте наразі вітчизняні правоохоронні органи не мають змоги підтвердити такі припущення, тому змушені чекати результатів досліджень міжнародних організацій, таких як Cisco або «Лабораторія Касперського».

До речі, згідно з першими повідомленнями активований зловмисниками вірус-шифрувальник був віднесений до вже відомого сімейства вимагачів Petya. Проте пізніше працівники «Лабораторії Касперського» встановили, що вказаний вірус істотно відрізняється від свого попередника.

Вразливість структур

Тож кожному необхідно самостійно турбуватися про безпеку своїх інформаційних систем. Подолати захисний периметр інформаційних інфраструктур у більшості випадків може сторонній зловмисник із мінімальними знаннями та низькою кваліфікацією. Саме так уважають фахівці департаменту кіберполіції Національної поліції, про що вони зазначили на своїй

сторінці у Фейсбуку.

Проведений аналіз свідчить, що вразливою є майже половина інформаційних інфраструктур приватного та державного секторів. Так, приватні дослідники зазначають, що значну частку таких ризиків (40%) становлять помилки в налаштуванні програмного забезпечення та в програмному коді (27%) і відсутність або несвоєчасність оновлень (20%).

У середньому зловмиснику достатньо зробити лише кілька кроків для доступу до захищених елементів комп’ютерної системи. Тож можна виділити низку основних помилок, яких слід уникати під час налаштування захисту від несанкціонованого доступу до ресурсів та інформації:

Також спеціалісти департаменту зазначають, що захист бездротових мереж (Wi-Fi) перебуває на дуже низькому рівні. Встановлено, що приблизно 75% з них можуть бути успішно атаковані. У кожній другій з них можливий доступ до локальної комп’ютерної мережі установ приватного та державного секторів.

Елементарна профілактика

Водночас способи атак на корпоративні та державні інфраструктури, як і раніше, основані на використанні загальновідомих недоліків

програмного забезпечення.

Для уникненні таких загроз, як правило, достатньо застосувати базові принципи гарантування інформаційної безпеки. Необхідні:

Для підтримки високого рівня безпеки інформаційних систем уже неможливо обмежуватися тільки антивірусними програмами. Для захисту веб-додатків потрібно використовувати мережеві екрани (брандмауери веб-додатків), а для своєчасного виявлення атак — системи моніторингу безпеки подій (SIEM).

Якщо поєднати новітнє спеціальне обладнання та елементарні правила безпеки користування інформаційними носіями, то, можливо, нам і вдасться досягти певних результатів. Нині це дуже необхідно, бо, як прогнозують деякі експерти, кібервійна в нашій країні тільки починається…